Especialistas de seguranças divulgaram a descoberta de uma nova praga digital “direcionada” – usada contra apenas alguns alvos específicos. Batizado de Flame ou Skywiper, o código é um avançado software de roubo de informações, sendo capaz de capturar teclas, tirar screenshots, monitorar dispositivos Bluetooth e ligar um microfone conectado ao PC para gravar conversas.

O anúncio foi feito separadamente nesta segunda-feira (28) pelas fabricantes de antivírus Kaspersky Lab e McAfee, pelo CERT do Irã (Maher) e pelo Laboratório de Criptografia e Segurança de Sistemas (Crysys) da Universidade de Budapeste de Tecnologia e Economia, na Hungria.

A maior parte dos detalhes técnicos foi fornecido pelo Crysys e pela Kaspersky Lab, com outras informações fornecidas pela McAfee. O vírus é capaz de detectar a presença de 100 softwares de segurança (antivírus, anti-spywares e firewalls), adequando seu comportamento para não acionar nenhum mecanismo de proteção.

Os pesquisadores também destacaram o tamanho do Flame, que pode chegar a 20 MB. A extensão do código cria dificuldades para a análise, que pode levar “anos” para ser completada.

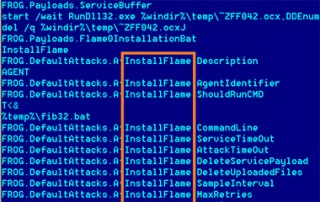

A estrutura da praga é “modular”, ou seja, funciona com “plug-ins”. Cada “plug-in” tem uma função diferente, como a capacidade de se espalhar para outros computadores ou diferentes técnicas de roubo de dados e contato com os servidores de controle. Cada instalação do Flame pode usar um número diferente de plug-ins.

A praga foi encontrada no Oriente Médio, principalmente no Irã e em Israel, segundo a Kaspersky Lab. Mesmo assim, os alvos eram bastante específicos – instituições, empresas e até indivíduos, não sendo possível traçar um objetivo claro para o ataque. A praga, porém, não é programada para se espalhar automaticamente – ela precisa receber um comando explícito do servidor de controle antes de fazê-lo.

A sofisticação do vírus é tal que os laboratórios acreditam que ele só pode ter sido “patrocinado por um governo”, pois não há nenhuma intenção financeira clara para o código.

A Kaspersky descobriu o vírus enquanto investigava outra praga digital, chamada Wiper, capaz de apagar todos os dados de um sistema. O Wiper ainda “é desconhecido”.

Algumas informações sobre o Flame ainda estão desencontradas. Confira algumas diferenças e outros fatos, abaixo:

Fatos sobre o Flame

| Característica | Informações | Fonte |

|---|---|---|

| Nome | Flame | Kaspersky |

| Flamer | Maher (Irã) | |

| Skywiper | McAfee / Crysys | |

| Primeiro uso | Março 2010 ou Agosto de 2010 | Kaspersky |

| 2007 ou 2010 | Crysys | |

| Janeiro de 2011 | McAfee | |

| Servidores de controle | 10 | Maher (Irã) |

| 80 | Kaspersky | |

| Alvos | Oriente Médio | Kaspersky |

| Oriente Médio + Europa | Crysys | |

| Relação com o Stuxnet | Provável | Maher (Irã) |

| Improvável | Kaspersky | |

| Improvável | Crysys | |

| Improvável | McAfee |

Captura de Dados

- Captura de teclas (keylogging)

- Captura de telas (screenshot), ativada somente quando telas “interessantes” estão abertas (e-mails, mensagens instantâneas)

- Monitoramento da rede (sniffing)

- Uso de microfone conectado ao PC

- Monitoramento de dispositivos Bluetooth para coleta de informações e recebimento de instruções

Disseminação

- Método inicial de infecção é desconhecido

- Capaz de infectar dispositivos USB usando a mesma técnica do Stuxnet

- Capaz de se disseminar (possivelmente) para compartilhamentos de rede

Como explicar que um pacote enorme de módulos, compreendendo cerca de 20 MB de tamanho quando totalmente implantado, possa ter passado despercebido pelos fabricantes de Anti-Vírus por tanto tempo, fala-se em 2 anos???

CurtirCurtir

Em qual linguagem o vírus é feito?

C++?

CurtirCurtir

Parece que sim, mas algumas partes do código são scripts em Lua.

CurtirCurtir

Com um governo patrocinando se torna muito mais fácil conseguir os melhores para programar. Como alvos tão específicos não é difícil enganar os antivírus. Se hoje em varios malwares passam despercebidos, imagina esse que tem toda uma sofisticação na codificação e ações tomadas. Talvez os acontecimentos do filme “duro de matar 4.0” não esteja tão longe quanto achamos.

CurtirCurtir

Isso mostra que como esse, pode existir vários outros!

CurtirCurtir

Esse vírus se espalha por causa dos vetores(pessoas leigas em computação)?

Por causa das medidas de segurança deficientes do sistema sobre o qual ele roda?

Ou não há como se proteger de um ataque direcionado, arquitetado, planejado(historicamente, antívirus e pessoas falharão)?

A 3ª Guerra Mundial acontecerá no plano digital, senhores.

CurtirCurtir

Não é de hoje isso… existem vírus rodando em sistemas internacionais importantíssimos que as empresas de anti-vírus “nem imaginam”, nunca ouviram falar em vírus criados pelas próprias empresas de anti-vírus? Como assim 20mb e tantos plugins não há como passarem batidos assim, despercebidos.

CurtirCurtir