Uma praga digital enviada por um leitor da Linha Defensiva apresenta um comportamento até hoje desconhecido no Brasil: ela detecta quando um boleto é visualizado no navegador web, altera os números da linha digitável para desviar o destino do pagamento e corrompe o código de barras, impedindo o uso do mesmo.

Com a alteração dos boletos, mesmo quem não utiliza internet banking pelo PC pode ser vítima do golpe. Se o boleto for impresso, por exemplo, ele continuará tendo os números incorretos e o dinheiro pago irá para uma conta diferente daquela que deveria receber o dinheiro.

O valor e o vencimento do boleto não são alterados, de modo que não é possível perceber a fraude facilmente.

Manipulação de boletos

O código não altera boletos de um site específico. Qualquer página que tiver uma linha digitável e a palavra “boleto” está sujeita a ser modificada. O vírus analisado pela Linha Defensiva envia os dados do boleto encontrados na página para um servidor, que informa ao vírus os novos dados para substituição. Esse processo acrescenta um pequeno atraso na exibição da página no navegador.

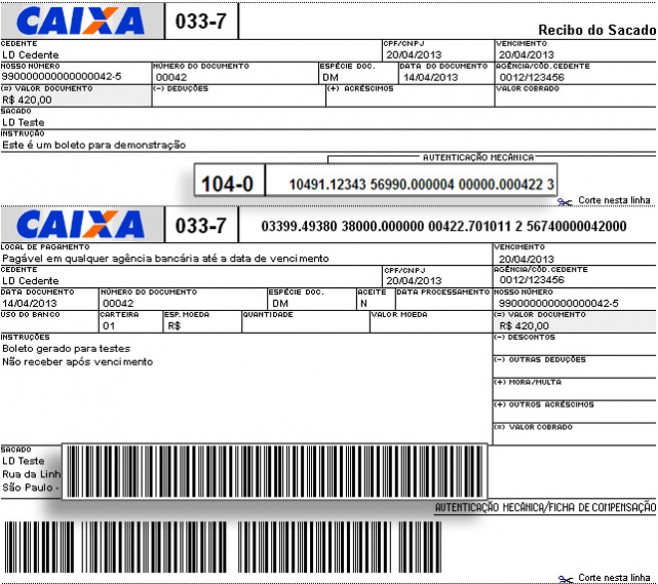

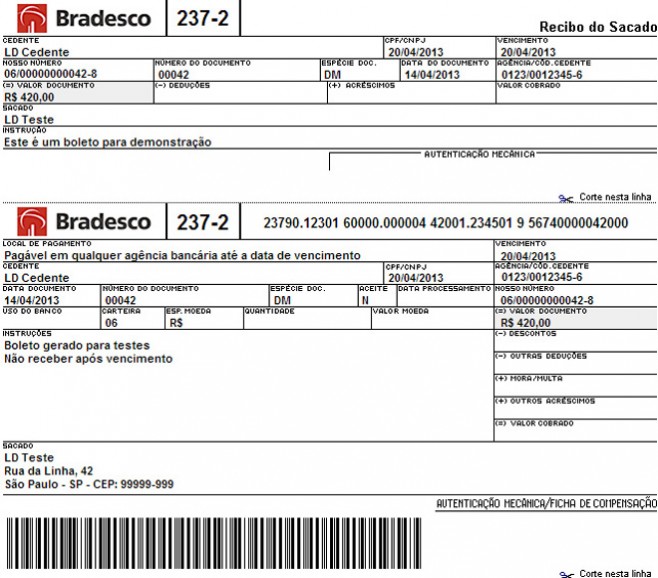

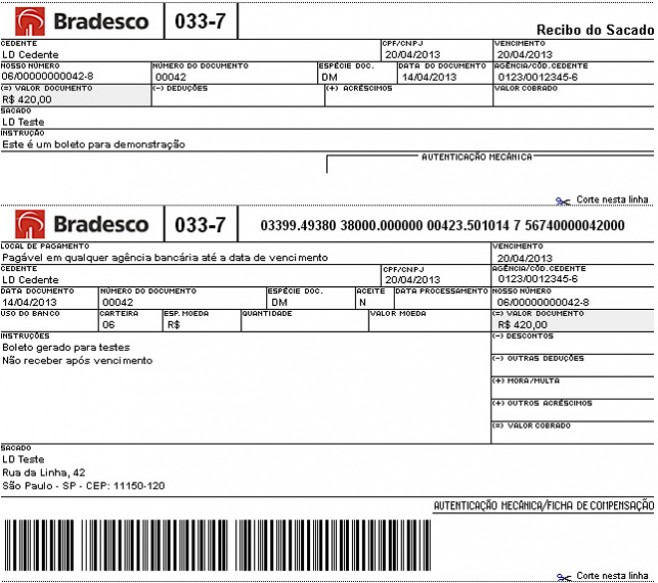

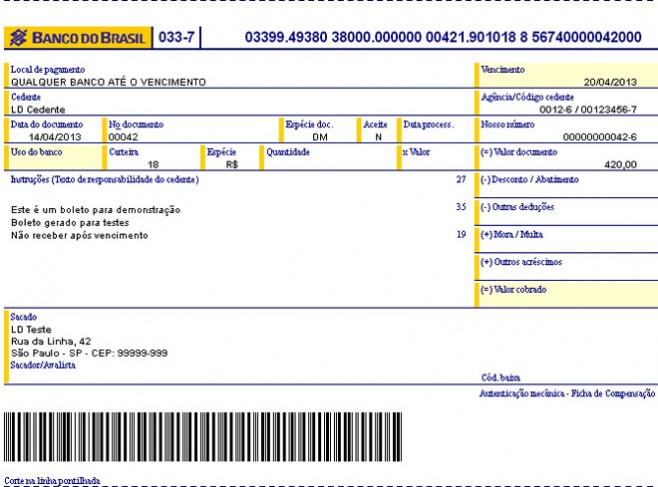

A nova linha digitável não modifica o valor nem o vencimento do boleto. Outros dados do boleto não são alterados, ou seja, os dados apresentados de forma legível não conferem com a linha digitável manipulada. O vírus também não modifica o logo do banco que acompanha o documento, o que significa que o logo e o número do banco nem sempre estarão corretos.

Em um teste realizado pela Linha Defensiva, o código do boleto era sempre do Banco Santander, apesar de boletos terem sido gerados com números da Caixa, Banco do Brasil, Itaú e Bradesco. A praga digital pode usar qualquer banco como conta de destino, já que a substituição ocorre em tempo real. É possível que esse mesmo vírus utilize contas de outros bancos, conforme necessidade ou interesse dos golpistas.

Como as contas usadas ficam armazenadas no servidor, não é possível extrair uma lista de contas da própria praga digital.

A praga não consegue alterar o código de barras. Por isso, ela tenta quebrar o código de barras existente na página. Ela faz isso acrescentando um elemento HTML “spam”. Essa marcação não existe no HTML, mas o que quebra o código de barras é o caractere “ ” – um espaço. Na prática, há “buracos” no meio do código de barras. [clique aqui para ver o código e observe nas imagens desta página os buracos nos códigos de barras]

Boletos de contas de consumo (energia elétrica, telefone) não são alterados.

Funcionamento básico do vírus

Ao ser iniciado, o vírus tenta localizar a presença de softwares de segurança dos bancos e removê-los do computador. Ele também desabilita o firewall do Windows e copia a si mesmo com um nome aleatório e configura o Windows para iniciar esse arquivo junto com o sistema.

Além da capacidade de manipular boletos, o vírus traz ainda recursos de captura de senha do Facebook e Hotmail. Essas contas podem ser usadas para disseminar outras pragas digitais futuramente.

A praga fica em constante contato com um servidor de controle, que armazena informações sobre cada computador infectado, entre elas o endereço IP, o nome do computador e a localização geográfica.

A Linha Defensiva recebeu duas amostras de vírus com esse comportamento. Uma delas tem pouco mais de 400 KB de tamanho, e a outra cerca de 500 KB.

A praga também possui funções que demonstram a tentativa de evitar a análise do código e não entra em operação imediatamente após ser executada, o que pode burlar alguns sistemas automáticos de análise de comportamento.

Detectando o golpe

Por limitações do vírus, é possível identificar o golpe de algumas formas:

- As linhas digitáveis dos boletos serão sempre parecidas

- O código de barras terá um “buraco” branco e será inválido

- O logo do banco não será sempre idêntico ao número do banco presente na linha digitável

Uma versão avançada desse vírus poderia resolver todos esses problemas. Ou seja, o vírus ainda não adquiriu sofisticação plena, mas novas versões do programa podem aperfeiçoá-lo e corrigir essas limitações. Assim, o ataque seria bastante difícil de ser detectado.

O ataque é especialmente notório por conseguir “pular” para o mundo off-line, prejudicando mesmo aqueles que não utilizam internet banking, mas fazem, por exemplo, impressão de segunda via de boletos pela internet.

Em circulação há pelo menos três semanas segundo o VirusTotal, as taxas de detecção são boas, embora o funcionamento do golpe não tenha sido divulgado por nenhuma empresa antivírus.

Outros exemplos de boletos alterados

A Linha Defensiva reforça que boletos de qualquer banco podem ser alterados pelo vírus e que o número da linha digitável muda conforme as contas bancárias que estiverem sob o controle dos responsáveis pelo golpe. Os exemplos abaixo são fornecidos para fins didáticos. Não tente identificar uma fraude pelo número da linha digitável alterada ou pelo banco emissor. No caso de dúvidas, entre em contato com a empresa cedente do boleto – não com o banco – e compare a linha digitável completa do boleto pago com o fornecido pela empresa. Caso seja confirmada a fraude, procure a polícia para realizar um boletim de ocorrência e entre em contato com o local de pagamento do boleto para verificar possíveis maneiras de revertê-lo.

Os boletos de testes foram todos gerados com valor de R$ 420, emissão de 14/04 e vencimento 20/04. Esses valores não são alterados pelo vírus.

Quais antivírus pegariam esse vírus? Grata! (2015)

CurtirCurtir

Oi, Karen. Hoje em dia essa função existe em vários (muitos mesmo!) vírus diferentes. O normal que é as versões mais antigas sejam sempre detectadas pelos antivírus, mas os bandidos mudam um pouco o código e com isso os programas não mais detectam, exigindo uma atualização.

Então depende muito. Teria que ver um arquivo recente do vírus e ver o resultado. E mesmo assim uma mudança no vírus pelos criminosos faria os programas precisarem de outra atualização.

Essa mesma resposta vale para praticamente qualquer vírus de hoje em dia. Mudar os vírus só o suficiente para burlar os antivírus é uma rotina no cibercrime.

CurtirCurtir

Isso não é novo, e o problema não é só no PC do cliente.

Já recebi tres desses boletos do Itaucard pelo correio em dois anos, no

primeiro enviei diversos faxes para o banco e tudo foi resolvido, um ano

depois recebi outro e como o banco não avisou da questão dos códigos de

barras falsificado novamente paguei e fui penalizado, entrei na justiça

e aguardo. Não aceito a afirmação que nós consumidores é que devemos

estar consultando códigos de barras, cabe ao banco alertar em sua

correspondência, no meu caso tudo foi feito no universo da holding,

recebimento da fatura, pagamento em agência do ITAU com débito em minha

conta do ITAU. Se isso vem acontecendo já há anos a culpa é dos bancos

que não alertam os clientes, já deveriam ter feito isso, bastaria um

aviso nos boletos que enviam.

CurtirCurtir

Olá,

Eu acho que a lista de contas pode ser localizada por analistas. Em alguns boletos a agência e a conta estão visíveis na linha digitável. Seria útil gerar vários boletos com essa praga e enviar ao banco para análise e rastreio. Se possível gerar uns boletos de valores pequenos e pagá-los para que a operação finalize e seja possível localizar os receptadores.

Abraço,

CurtirCurtir

Gostaria de saber se boletos enviados como anexo de e-mail em formato pdf também estão sujeitos a essa modificação quando visualizados em um leitor de pdf off-line, como o foxit ou o acrobat.

Grato,

CurtirCurtir

Qualquer arquivo visualizado em um computador infectado com vírus está “sujeito a modificação”. Quem manda no computador é o vírus.

Porém, isso não significa que já se criou um vírus com essa capacidade. Eu, ao menos, não conheço.

Essa diferença é importante, porque você pode pensar em outros meios de entregar a linha digitada para um consumidor de tal maneira que a contaminação do PC não seja um fator, independentemente do vírus existir hoje ou ser criado no futuro. Um SMS, por exemplo. Tudo, claro, tem um custo, é questão de pensar o que vale a pena.

Mas se atrelar demais às ameaças que existem hoje sem inviabilizar a essência da fraude normalmente só serve de convite pros hackers mudarem de tática.

CurtirCurtir

Obrigado pela presteza. Na realidade me expressei mal; quis perguntar se

especificamente esta praga é capaz de modificar um arquivo pdf aberto

em um leitor de pdf, e não no plugin do navegador.

Pergunto porque recebo faturas da NET por e-mail e recentemente tive problemas por um pagamento que fiz, e que a NET alega não ter recebido.

Verificando

detidamente o recibo bancário, consta NET SERVIÇOS, valor e data

corretos; mas o último grupo do código de barras está diferente; lembro

que digitei este código, porque meu leitor não leu pela tela do PC e eu

não quis imprimir. Posteriormente testei o código de barras impresso e foi lido.

Pode ter ocorrido um erro de digitação, mas aí o

dígito verificador deveria impedir a conclusão da transação. Fato é que tentei digitar novamente os

dois códigos, o certo e o errado, no home banking, para testar, sem

concluir a transação, e o sistema aceita ambos! Sem alterar valor, data

ou destino! Pensava que códigos de

boletos fossem à prova de erros de digitação.

Não são.

CurtirCurtir

Já aconteceu comigo. Digitei errado e passou. Com sorte, na ocasião o pagamento foi reconhecido depois que o banco me informou que o dinheiro tinha, ao menos, ido para a conta certa (embora tenha demorado vários dias e eu tenha entrado em contato com a loja com o comprovante).

Também já me ocorreu leitura errada do código de barras, o que eu consegui ver ao conferir os números.

Esse vírus específico do texto tem três anos já e não está mais em circulação. O que é usado hoje é com certeza bem mais sofisticado, mas ainda assim não conheço nada que altere PDF — o que não quer dizer que não exista, como eu disse.

CurtirCurtir

Adquiri um produto pela internet em 06/01/2017, boleto com código muito estranho, no valor de R$ 258,93, marcação/símbolo do HSBC, quando fui realizar pagamento pelo celular, deu a mensagem do banco para conferir os dados e o nome do banco cedente estava o nome de um banco que nunca houvi falar, cancelei à operação, dei print na tela, banco: Kirton Bank. Fui ver na internet, esse banco fica em algum país da Europa e está se fundido, comprado vendido um ao outro.

Enfim, não houvi nada a respeito na TV ou páginas de notícias na internet, irei entrar em contato com a kaspersky antes de liquidar o pagamento desse boleto, pois o boleto é justamente referente a aquisição de vários pacotes ant-virus total para os PC´s da residência daqui de casa.

O mais impressionante, que chegou o mesmo boleto para o e-mail que havia cadastrado na conta que fiz no site da kaspersky com a mesma numeração.

Agora não sei se o boleto em nome do HSBC é válido ou não pois na conta quando vou conferir informações aparece o nome desse outro banco informado anteriormente.

CurtirCurtir

Da pra fazer isso com extensões para navegadores, modificando o boleto direto no html da página, inclusive o código de barras. Aplicativos para Google Chrome não passam por moderação e podem ter acesso completo a todas as páginas visitadas. Desse modo o golpe pode ser aplicado independente do sistema operacional usado.

Também é possível usar contas do mesmo banco para o usuário não notar a diferença entre o número e o logo do banco. Qualquer criança estudando javascript por 6 horas conseguiria criar um aplicativo assim.

CurtirCurtir

Devo ter caído em uma dessas contas onde todas vezes que gero um boleto e pago não vai para o proprietário vai para os golpistas como faço para me livrar disso

CurtirCurtir

Também acho que caí nesse golpe, como faço pra me livrar desse vírus? Tô simplesmente sem saber o que fazer.

CurtirCurtir