A Linha Defensiva registrou recentemente um novo ataque de um rootkit brasileiro desenvolvido para direcionar as vítimas a sites falsos de bancos. O código malicioso está em circulação silenciosa desde meados de setembro, passando despercebido da detecção dos programas antivírus.

Um rootkit é um trojan que busca se esconder de softwares de segurança e do usuário utilizando diversas técnicas avançadas de programação. Diversos trojans utilizam essas tecnologias com o objetivo de dificultar sua remoção e o fazem com sucesso: os rootkits mais avançados são bem difíceis de serem removidos. Para que sejam instalados, basta que a vítima execute um arquivo rodando o sistema operacional com direitos administrativos, ou permita sua execução a partir de uma conta limitada.

É esperado que os criadores de vírus no Brasil evoluam, criando cada vez mais trojans bancários que instalem drivers maliciosos usando as técnicas comumente presentes em rootkits para assim manter o computador da vítima infectado pelo maior tempo possível. Nesse ataque analisado pela Linha Defensiva, o código malicioso instalado no computador da vítima se disfarçava como arquivo pertencente a um plugin bancário, alterando o conteúdo do arquivo HOSTS ao ser carregado no boot (inicialização do PC), impossibilitando a limpeza do arquivo.

Vejamos como funciona.

Made in Brazil

O uso de drivers maliciosos com técnicas de rootkit nas infecções brasileiras não é algo exatamente novo. Sabe-se de casos desde 2008, porém de uma maneira bastante peculiar: na falta de conhecimento para programar um rootkit, cibercriminosos brasileiros começaram a usar programas antirootkits em seus ataques, num clássico caso de “fogo amigo”, onde essas ferramentas legítimas eram instaladas e manipuladas para remover softwares de proteção (geralmente antivírus e plugins bancários) do computador das vítimas.

Entre os softwares usados nos ataques estavam o Gmer e Partizan, com destaque ao Avenger, que foi o mais usado e até hoje continua sendo usado por alguns trojans. Esses são softwares normalmente destinados à remoção de vírus, mas os próprios vírus os utilizam para remover softwares de segurança.

Depois desse experimento com ferramentas legítimas, ainda em 2008 começaram a aparecer os primeiros drivers maliciosos. O intuito do código malicioso era sempre o mesmo: remover os plugins bancários exigidos por alguns bancos.

A situação evoluiu e a partir disso os programadores de vírus nacionais começaram a usar rootkits simples em seus ataques, com funções básicas de apagar arquivos e ocultar processos. Até mesmo uma versão para sistemas 64 bits foi encontrada em um ataque.

Parece… mas não é

O rootkit analisado pelo ARIS é interessante por alguns motivos: para burlar a detecção dos programas antivírus, o driver malicioso se apresenta como um componente do GBPlugin, plugin bancário distribuído pelas GAS Tecnologia e instalado em mais de 30 milhões de computadores. O driver malicioso forjava os dados na descrição do arquivo, usando nomes parecidos aos arquivos legítimos do plugin.

Quando a Linha Defensiva encontrou os arquivos do rootkit (3 drivers), a detecção dos mesmos pelos programas antivírus era nula. Nenhum programa antivírus no serviço Virus Total o detectava. Para conseguir tal feito, o driver malicioso usa uma criptografia da strings, presentes na sessão .rdata — um truque cada vez mais comum em malware brasileiro.

Dessa forma o arquivo malicioso consegue esconder as mudanças feitas no sistema infectado, dificultando a ação de sistemas automatizados de detecção usados pelos antivírus.

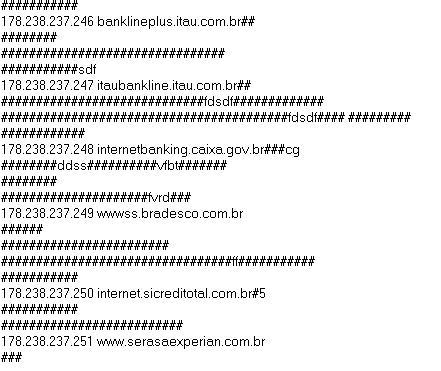

Uma vez carregado na memória do computador infectado, a ação do rootkit é simples: encontrar o arquivo HOSTS e adicionar nele redirecionamentos para páginas falsas de bancos:

Alguns programas antivírus disponíveis no mercado detectam alterações no arquivo HOSTS e promovem a limpeza do mesmo, porém, como o rootkit não era detectado, a cada reinício o driver malicioso é recarregado, o arquivo HOSTS alterado novamente, em um círculo vicioso.

Após o arquivo ser distribuído às companhias antivírus, a detecção da praga está em níveis aceitáveis (1, 2, 3).

Proteção

Para se proteger de um ataque desses é simples: dê preferência para sistemas 64 bits, eles possuem algumas tecnologias de proteção que dificultam a infecção por rootkits. Use sempre seu PC com uma conta limitada e com o UAC (Controle de Conta de Usuário) ativado. Medidas como essas diminuem o risco do seu PC ser infectado.

Você também pode colaborar com a equipe do ARIS-LD reportando conteúdo suspeito ou malicioso, veja como aqui.

Fique seguro!